Самые громкие события инфобеза за сентябрь 2023 года

По следам ушедшего первого осеннего месяца время подвести его итоги и вспомнить самые громкие инфобез-события сентября. Так, мы застали громкие взломы отечественных компаний и уже привычные сливы данных россиян. Над Google начался эпохальный антимонопольный процесс. Исследователи представили несколько интересных атак. А Минцифры предложил деанонимизировать владельцев хостингов. За подробностями добро пожаловать под кат!

Громкие взломы и привычные сливы данных на родных просторах

Предпоследняя неделя сентября завершилась на минорной ноте: 22 сентября в канале украинского сообщества KibOrg заявили, что хакеры из некой Muppets взломали базу данных российской компании «Сирена-Трэвел». В ней хранятся данные пассажиров авиакомпаний, информация об авиаперелётах, бронированиях и страховках. Всего ничего: две базы на 3,4 миллиарда и 664,5 миллиона записей с 2007-го по 2023-й годы. 664 миллиона перелётов.

Как заявили журналисты и независимые исследователи, данные в выложенном взломщиками сэмпле на 3 миллиона строк бьются с реальными. Сами хакеры заявили, что не планируют сливать базу в открытый доступ. А рассчитывают делиться сведениями с журналистами-расследователями, создать бота под платные запросы в базу или… передать её украинским спецслужбам. Недавно мы горько шутили про неизбежный слив данных на всех и каждого россиянина. Но как-то они потекли совсем уже не туда.

Продолжая тему авиакомпаний под прицелом злоумышленников, в конце сентября Ростех сообщил о масштабной DDoS-атаке по системе бронирования авиабилетов Leonardo. Произошла она, как водится, из-за рубежа. В результате у «Аэрофлота» и «Победы» возникли проблемы с регистрациями на рейсы из-за сбоев в системе. Это привёло к задержке нескольких рейсов в среднем на полчаса. Отвалилось как бронирование, так и онлайн-регистрация, а в аэропортах она шла по старинке, вручную.

При этом эта атака была лишь самой заметной – они идут по системе регулярно и массово. Так, за последние месяцы их были десятки, и пять зафиксировали в одном только сентябре. В общем, стальные грозы на киберфронтах не утихают, и с попытками нарушить работу критической инфраструктуры мы продолжаем сталкиваться каждый день.

И вновь возвращаясь к давно ставшей привычной теме сливов данных россиян из отечественных компаний. Так, одно сентябрьское утро началось не с кофе, а с очередной утечки данных. Чему там ещё было утекать, спросите вы? Базе данных пользователей МТС-банка. В открытом доступе оказалась часть утечки, три файла. Миллион строк с ФИО, номерами телефонов, датами рождения, ИНН. Три миллиона строк частичных номеров карт и их дат. Почти два миллиона уникальных номеров телефона и 50 тысяч электронных почт.

И как утверждают хакеры, в руках у них база на 21 миллион строк, которую они планируют выставить на продажу. Ответственность за взлом взяла на себя пресловутая проукраинская NLB, причастная к десяткам других сливов. Подлинность слива подтвердили и независимые эксперты, и пресс-служба МТС-банка. Утечка, предположительно, произошла у ритейлера или поставщика цифровых сервисов. Ну а в качестве утешения в компании предложили сохранность банковской тайны и безопасность счетов. И на том спасибо. Наверное.

И наконец, в ушедшем месяце у руля сливов оказалась платформа для работы водителем такси, грузотакси и автокурьером «Рулю.ру». Сервис доступен в 450 городах России и является одним из крупнейших партнёров Яндекс Go и Uber.

В открытом доступе оказался дамп на 430 тысяч записей. Причём слив солидный: ФИО, дата рождения, документ при регистрации, город, номер банковской карты простым текстом, ~430 тысяч уникальных телефонов и немного электронных почт. Плюс технические детали. База актуальна на март 2023-го года. Всё это удовольствие одним JSON-файлом. В общем, дамп удачно дополняет всевозможные сливы, которыми отличились российские компании за последние года полтора. Можно делать ставки, через сколько на каждого россиянина будет по слитой в открытый доступ записи из какого-нибудь дырявого сервиса. Остались-то считанные проценты.

Google и чудеса заметания критических уязвимостей под ковёр

В прошлом месяце Google и Apple подверглись резкой критике за неполную информацию о критических уязвимостях. Пару недель назад обе компании сообщили о уязвимостях в своих продуктах: во фреймворке у Эппл для чтения и записи изображений, включая WebP – эту CVE активно эксплойтил Pegasus. И в Хроме, тоже связанная с этим форматом. И обе на переполнение буфера. Чуете подвох?

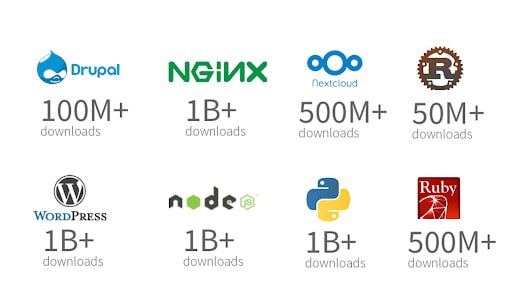

Как быстро выяснилось, у уязвимостей общий источник – ошибка в библиотеке кода libwebp для обработки WebP-изображений. О чём компании и исследователи из CitizenLab, обнаружившие уязвимости, забыли сообщить. Маленькая недосказанность об уязвимой библиотеке ставит под удар все программные продукты, в которые она интегрирована. Сколько софта уязвимо? Вопрос хороший: libwebp интегрирована в миллионы приложений, ну а в образах контейнеров от WordPress, Nginx, Python и прочего библиотека засветилась в более 5 миллиардах скачиваний. В общем, масштабы проблемы Гугл с Эпплом замолчали. Самую малость.

Вслед за развернувшимся скандалом Гугл раскрыл карты и предоставил подробности об уязвимости. Встречайте CVE-2023-5129, уязвимость ни в каком не Хроме, а в библиотеке libwebp. Десяточка по шкале CVSS.

Спустя две недели после выпущенных Гуглом исправлений и замалчивания проблемы, у нас официально появилась критическая уязвимость, возможно, попутно и эксплойты к ней. Ошибка на переполнение буфера в Webp, а с ней и произвольное выполнение кода, и прочие радости. Под угрозой, соответственно, действительно оказалось всё ПО и платформы, в которых интегрирована эта библиотека. В том числе Signal, 1password, нативные браузеры под Андроид и полдюжины десктопных. В общем-то, проще сказать, где libwebp не встроена. Гугл по следам своего конфуза более развёрнутые комментарии давать не спешил. Оно и понятно.

Больше новых атак, хороших и разных

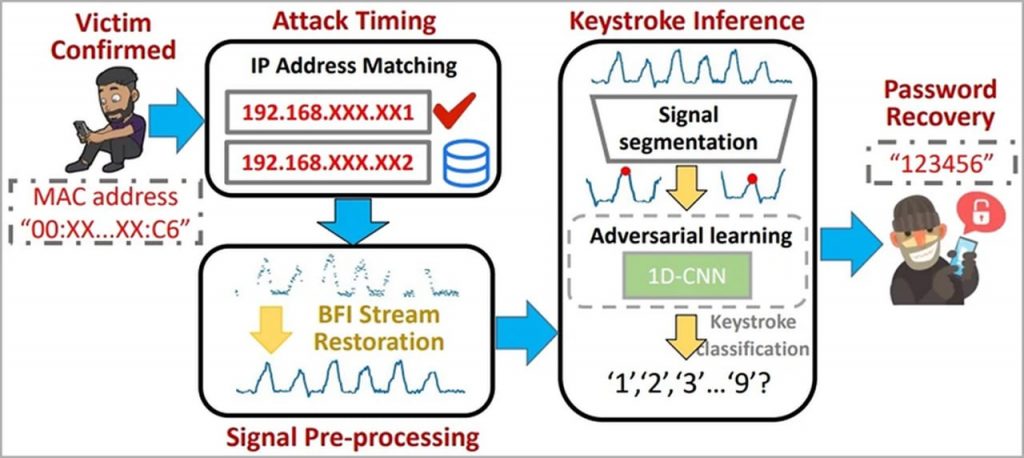

В первый месяц осени исследователи опубликовали любопытную научную статью об атаке для кражи числовых паролей через Wi-Fi. Названная WiKI-Eve атака может перехватывать пароли простым текстом со смартфонов с точностью до 90 процентов. 6-значные расшифровывает с точностью до 85%, более сложные от приложений – около 66%. При этом в 16 из 20 самых распространённых паролей только цифры.

WiKI-Eve утилизирует BFI (Beamforming Feedback Information) – функцию в Wi-Fi-протоколе, появившуюся с выходом 802.11ac и отправляющую обратную связь о местоположении на роутеры. Атак перехватывает пароль во время его ввода и нужно сначала выяснить MAC-адрес жертвы. Но при этом не требует взлома железа или ключа шифрования. Нажатие клавиш создаёт изменения в сигнале, а далее в ход идёт машинное обучение и алгоритм под атаку. В общем, у нас очередной серьёзный вызов для инфобез-индустрии, возможно, криминал и головная боль для разработчиков. Подробнее об атаке в отчёте.

Следом поговорим о безопасности в Телеграме. Наш сотрудник Денис Симонов, известный под ником n0a, написал утилиту под определение айпишников контактов в мессенджере. Она анализирует трафик через протокол STUN, который устанавливает соединение между юзерами. В одном из передаваемых им атрибутов лежит публичный айпишник отправителя – его скрипт и ловит.

Для перехвата айпи нужно быть в контактах у юзера – по умолчанию peer-to-peer соединения идут только в таком случае, а для незнакомцев перенаправляются через сервера самого Телеграма. Для работы утилиты достаточно запустить скрипт, позвонить пользователю и сбросить звонок. Подробнее о методе читайте в блоге разработчика. А желающим избежать его тестирования на себе достаточно запретить Telegram peer-to-peer соединения в настройках конфиденциальности звонков.

И последнее, в сентябре исследователи представили занятный способ красть пароли из Хрома. И подгрузили в его магазин расширение для проверки концепции. Тащит пароли оно прямиком из исходного кода сайтов. Приложение может захватывать HTML-исходники, извлекать пароли через функцию .value и подменять защищённые поля ввода на уязвимые.

Кроме того, обнаружились и тысячи сайтов, хранящих пароли простым текстом в HTML-коде страниц. Из топа 10к сайтов от Tranco 1,100 грешат этим и ещё 7,300 уязвимы к атакам через DOM API. В группе риска в том числе такие порталы, как Gmail, Cloudflare, Facebook и Amazon. Около 17,300 расширений имеют доступ к конфиденциальным данным.

И наконец, 190 расширений – часть со скачиваниями за 100к – запрашивают доступ к полям паролей и хранящимся переменным. Что может указывать на идущий эксплойт проблемы. В общем, это просто праздник какой-то для любителей инфобез-конспирологии и просто масштабных брешей. Но не для разработчиков из Гугла и Амазона, в которых уже нервно тычут палочкой. Подробнее об уязвимости в статье.

Казино не всегда в выигрыше

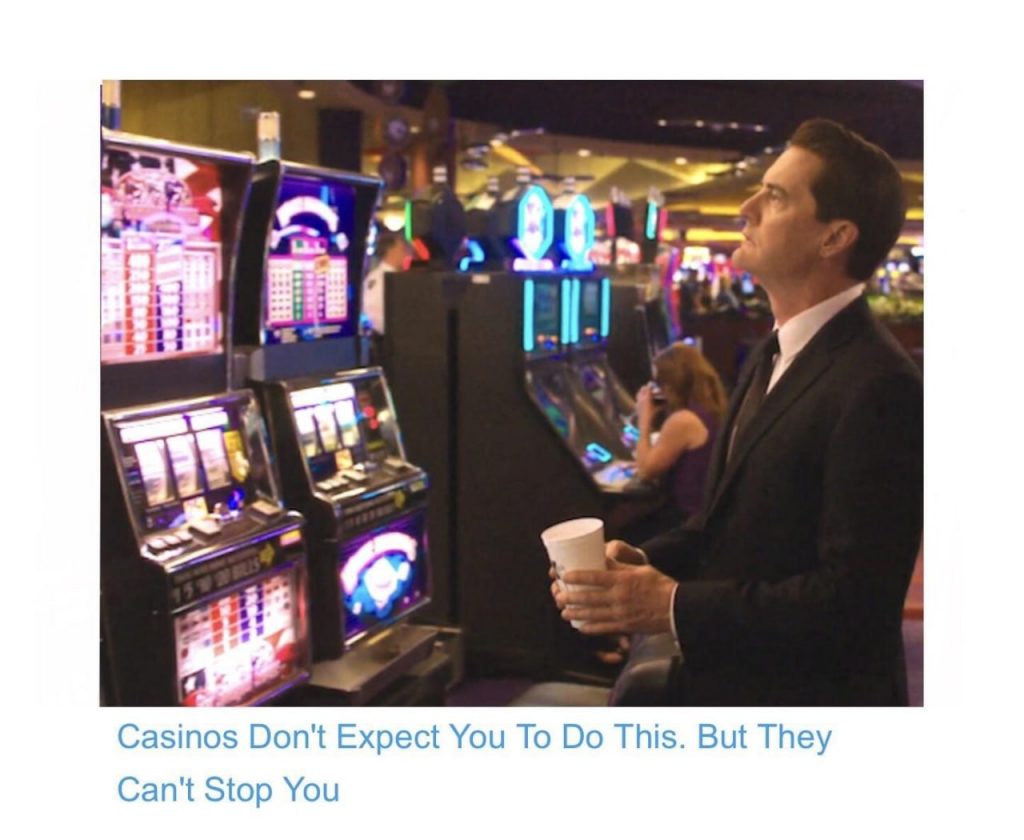

Из масштабных взломов в сентябре внимание привлекли атаки по сетями казино Caesars и MGM. У первых стянули базу данных с клиентами из программы лояльности, которые тут же поспешили подать в суд на владельца сети. У вторых на несколько дней были отключены системы и встали казино. Они ушли оффлайн после рансомварь-атаки от сообщников группировки AlphaV, известных как Scattered Spider.

Интересен также вектор атаки: империя стоимостью в $34 миллиарда пала после 10 минут социнженерии. Взломщики нашли профиль сотрудника на LinkedIn и позвонили от его лица в службу поддержки для получения данных доступа. Как обычно, самым слабым инфобез-звеном оказался человеческий фактор.

Планы у злоумышленников были не менее занятные: они хотели поковыряться в софте слот-машин и выдоить их до цента засланными агентами. В итоге ограничились шифрованием больше 100 ESXi-серверов. Кроме того, хакеры заявляли, что у них всё ещё есть доступ к системам, и они продолжат атаки, если не получат выкуп. В итоге Caesars заплатили выкуп взломщикам за стянутую базу данных, но от гнева толстосумов из своей программы лояльности это их, конечно, не спасло. А MGM по результатам простоя и затратам на восстановление систем предварительно ожидает падение прибыли в 100 миллионов долларов.

Крупный судебный процесс над Гуглом-монополистом (но это пока неточно)

В сентябре в США начался эпохальный процесс над Google: крупнейшее за 25 лет антимонопольное разбирательство. Корпорацию обвиняют в монополизации онлайн-поиска – ни много ни мало 89% всего рынка. Ближайшие 2,5 месяца её ждут тяжбы по делу, а в случае решения не в пользу Гугла будет ещё один суд, на котором определят меры против компании.

Старички помнят расследование против Microsoft в 90-х. Здесь история, в сущности, повторяется. Даже защита у Гугл с тем же душком: мы корпорация добра и света за всё хорошее против всего забагованного, у нас бесплатный продукт, которым все-все пользуются, просто потому что он такой замечательный.

Четверть века назад Майкрософт легко отделалась, по сути соскочив со всех обвинений. Каковы шансы у проигравшего тогда американского правительства против очередной зубастой корпорации? Неумолимая логика киберпанковой романтики подсказывает, что небольшие. Но будет следить за развитием событий. Речь всё же о ключевом деле для всей IT-индустрии.

Деанонимизация владельцев хостингов в России

И напоследок, сентябрь принёс интересные законодательные инициативы: согласно новому проекту от Минцифры, провайдеры будут обязаны устанавливать личность своих клиентов. Иными словами, теперь фишинговый сайт на ру-хостинге злоумышленникам будет не собрать без подставного лица.

Подать прошение о самоидентификации можно будет через «Госуслуги» и Единую биометрическую систему, с помощью УКЭП, переводом со счёта в банке России или страны ЕАЭС и предоставлением документов лично. Физические лица обойдутся паспортом или иным документом, удостоверяющим личность. С ИПшников спросят выписку из ЕГРИП. Справочку из реестра запросят и у юридических лиц, а также ни много ни мало документ, подтверждающий полномочия на заключение договора с хостером.

Всё это удовольствие ожидается к 1 декабря 2023-го года. В общем, без бумажки ты, дорогой аноним, букашка дрожащая, а с бумажкой право на хостинг имеешь.