Самые громкие события инфобеза за август 2023 года

Всем привет! По следам последнего летнего месяца подводим его итоги дайджестом самых горячих новостей от мира инфобеза за август. Сегодня у нас в эфире кампания по взлому аккаунтов на LinkedIn, потерявший все данные клиентов хостинг, пара неприятных взломов с родных просторов. А также отправившиеся под нож киберпреступные сервисы, такие как Anonfiles и QakBot, ворох отчётов по ситуации с инфобезом в разных областях и несколько громких судебных дел над киберпреступниками, в числе которых оказались наши соотечественники, основавшие TornadoCash. За подробностями добро пожаловать под кат!

Кампания по взлому аккаунтов на LinkedIn

Как было замечено в августе, на LinkedIn идёт волна взломов аккаунтов. Пользователи жалуются на перехват своих профилей и невозможность их восстановить. Некоторые юзеры получают запросы о выкупе для восстановления доступа под угрозой удаления аккаунта. Часть просто остаются с уже удалённым профилем без особой надежды его вернуть.

От компании никаких осмысленных заявлений на момент публикации новостей не было, но судя по времени ответа техподдержки, там загружены соответствующими запросами под завязку. Отвечать на вопросы нервничающих юзеров, стучащих во все официальные аккаунты, тоже никто не спешил.

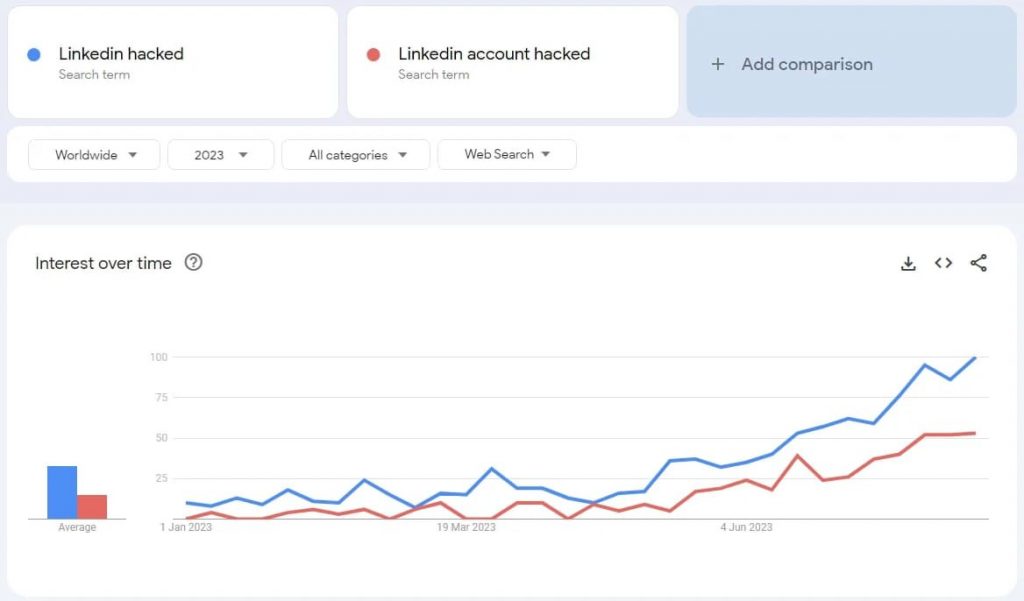

Между тем число запросов в GoogleTrends «LinkedIn взлом» выросло на 5,000% за пару месяцев. Судя по всему, аккаунты массово ломают через подстановку учётных данных или брутфорс. Что примечательно, почты для угона зарегистрированы с русскоязычными никами на Рамблере. Ну и в лучших традициях инфобеза взломщики подключают 2FA на взломанных аккаунтах без неё, закрывая юзерам путь к восстановлению. Урок полезный: не включишь двухфакторку сам, за тебя это сделает злоумышленник.

Громкие взломы на родных просторах

Август также отметился парой довольной неприятных историй из родных краёв. Так, проукраинские хакеры взломали сайт МосгорБТИ – бюро технической инвентаризации с данными о недвижимости и её собственниках в Москве. В появившейся на сайте заглушке они сообщили, что информация из базы передана СБУ, а инфраструктура и базы данных МосгорБТИ уничтожены.

Аккаунт, ссылка на который дана в заглушке, связан с атакой на RuTube, положившей сайт в мае 2022-го. Между тем в МосгорБТИ подтвердили взлом, но утечку отрицают – взломщики якобы получили доступ только к постингу, а база данных с информацией о недвижимости лежит отдельно и хорошо защищена. Формулировка в заявлении, конечно, была приведена крайне занятная: «Сайт является только каналом для заказа документов и напрямую не связан с информационными системами учреждения». Сам сайт лежал, а затем взломщики в ответ на вышеприведенные заявления начали попросту сливать базу по частям в открытый доступ. Какие перспективы могут быть у такого слива в текущих условиях, думаю, объяснять не нужно.

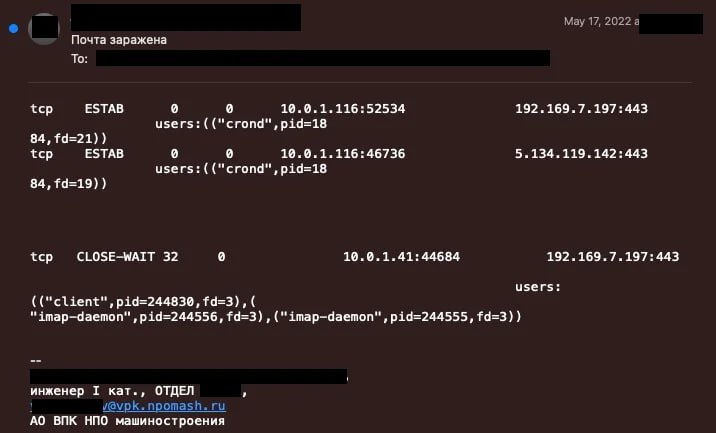

Более того, в августе в эфире снова оказалась Lazarus и их друзья из ScarCruft, но под довольно неожиданным углом: Reuters со ссылкой на отчёт SentinelLabs утверждает, что северокорейцы взломали сети нашего «НПО Машиностроения» и имели к ним доступ с конца 2021-го по май 2022-го, когда взлом был обнаружен. А оное НПО, собственно, производит крылатые и баллистические ракеты.

Дальше больше. Отчёт SentinelLabs выстроен на попавшей к ним случайной утечке электронных писем из корпорации. Злоумышленники скомпрометировали в ней почтовый сервер, а также использовали лазаровский бэкдор под Windows. На ключевом предприятии ВПК. Скомпрометирован почтовый сервер. Бэкдор под Винду. Спустя полгода персонал обсуждает подозрительные dll-ки в своих системах и странный стук по внешней инфраструктуре. И огромный массив имейлов по ошибке сливает в сеть сотрудник в попытке разобраться во взломе… Здесь могла быть ехидная шутка, но она будет излишней. Шутка уже написала себя сама. Вот тебе и инфобез.

Хостинг, потерявший все-все данные клиентов

В прошлом месяце датский хостинг, владеющий сервисами CloudNordic и AzeroCloud пострадал от рансомварь-атаки. Казалось бы, дело рутинное, но есть подвох: компания потеряла все клиентские данные. Удалось поднять только часть серверов, да и те без данных, и как сообщают, восстановлению они не подлежат. Более того, выплачивать выкуп они тоже не могут и не собираются, и нет следов кражи данных.

А секрет атаки прост: она пришлась на момент миграции дата-центра. Сервера были подключены к более широкой сети, и злоумышленники зашифровали вообще всё: диски, первичный и вторичный бэкапы, критические системы. Как заявил представитель компании, все данные оказались закоррапчены и утрачены.

В итоге сотни датских компаний потеряли всё, что у них было в облаках: сайты, документацию, переписку и прочее. Директор компании сообщил, они не ждут, что кто-то из клиентов останется у них после восстановления систем. В общем, новость, которую больно читать.

Отправившиеся под нож киберпреступные сервисы

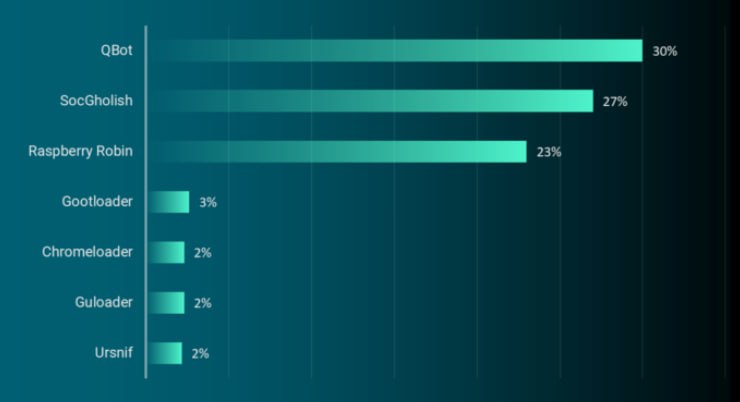

В прошлом месяце спецслужбы США сообщили о перехвате инфраструктуры QakBot. Эта малварь была в ходу у многих киберпреступных групп, использовавших её для задела под рансомварь-атаки. Появившийся в 2007-м в качестве банковского трояна QakBot вырос в серьёзный вредонос. За последние полтора года через него прошли 40 атак от рансомварщиков на $58 миллионов.

Как сообщают, федералы получили доступ к онлайн-панели QakBot’a, и это стало началом его конца. Контрольная панель же показала впечатляющие цифры: 700 тысяч заражённых устройств только за прошлый год. Самый популярный лоадер вредоноса и за 2023-й, QakBot занимал треть рынка, но теперь более 50 его серверов по всей Европе перехвачены, а на инфицированные машины отправлены команды на удаление ботнета.

Любители чертовски хорошего кофе не только выступили в роли доброй инфобез-феи, но также поделились 6,5 миллионами перехваченных данных доступа жертв с Have I Been Pwned, где все желающие теперь могут проверить, не засветились ли их учётные данные в очередной потенциальной утечке.

В августе давно ожидаемая судьба также постигла хостинг Anonfiles: он объявил о закрытии. Причину назвали тоже прозаичную: не справились с абьюзом площадки под нелегальный контент. После недавнего их отключения прокси-провайдером владельцы сайта решили больше не возиться с чисткой анонимных авгиевых конюшен, ежедневно пополнявшихся всевозможным незаконным содержимым.

Anonfiles делал ставку на анонимность юзеров, и быстро стал одной из наиболее популярных площадок для постинга краденных данных, материалов под копирайтом и прочего нелегального. В то же время сам хостинг часто ловили на распространении в рекламе малвари, скамов с техподдержкой и подозрительных расширений. За пару лет на хостинге засветились инфостилеры, ботнеты и рансомварь в рекламных предложениях. Теперь владельцы ищут покупателей на свой домен, вероятно, пожелающих запустить свой собственный рассадник вредоноса для анонимов.

И наконец, в августе хорошая новость подоспела из Польши: поставщик спайвари LetMeSpy принял решение о закрытии с 31 августа. Напомню, в конце июня компания была взломана, и в сеть утекла часть её базы данных с информацией и переписками более 100 тысяч пользователей, которую взломщики также снесли с серверов компании. Видимо, взлом наделал достаточно шуму и ущерба, чтобы LetMeSpy не пережила такого удара как по сомнительной репутации, так и по своим операциям.

Своё ПО LetMeSpy продвигали как легитимный инструмент для мониторинга детей и отслеживания потерянных телефонов. Между тем оно было обыкновенной спайварью под Андроид для лога сообщений, звонков, местоположения и другой информации с телефонов жертв. Соответственно, пользовались им банально для слежки за детьми, партнёрами и сотрудниками с совсем неблагородными целями. Так что на закрытие этого низкопробного образчика stalkerware остаётся только сказать «Скатертью дорога». И пожелать той же судьбы всяческим Пегасам и прочей спайвари рангом повыше.

Ворох отчётов по ситуации с инфобезом в разных областях

Безопасники из AppOmni выпустили отчёт о состоянии инфобеза на рынке Software-as-a-Service. Из интересного, три ключевых проблемы в этой сфере. Первая – ошибочные представления о безопасности SaaS-продуктов, что резко контрастирует с утечками, неверными настройками и разрешениями, а также незащищёнными данными в них. Вторая – чрезмерная уверенность пользователей в прозрачности инфобез-рисков в этой среде. И третья – непонимание юзерами того, какие вообще риски несёт использование SaaS-решений.

Всё это суммарно ведёт к забавной коллизии. 85% пользователей SaaS-продуктов блаженно уверены в их безопасности, а 71% высоко оценивают своё понимание рисков. Но при этом только 21% SaaS-решений сообщают об отсутствии инцидентов с кибербезопасностью за последний год. Такой вот инфобез-парадокс с далеко идущими последствиями. — Безопасность видишь? — Вижу. — А её нет. — Понятно, давайте подпишемся ещё на парочку SaaS’ов.

Кроме того, команда безопасников BlackBerry выпустила отчёт о кибератаках на основе анализа данных со своего ИБ-софта за 90-дневный период. Цифры внушительные. За это время они зафиксировали ~1,5 миллиона атак малварью, из которых 200 тысяч пришлось на ранее неизвестную. И среднее число атак за день – ни много ни мало 17,820. То есть каждую минуту по 12 приветов от вредоноса.

Из их клиентов активней всего злоумышленники нацелены на финансовый сектор, следом идут медицинская отрасль и ритейл. Помимо этого, доклад от фирмы затрагивает группировки и основную малварь у них в ходу. Так, ссылаясь на свою телеметрию, BlackBerry утверждает, что относительно свежий загрузчик PrivateLoader используют всё активнее и следует ожидать частых незваных визитов вредоноса через него в будущем. Подробнее о результатах анализа 90 дней с малварью в 30-страничном отчёте 2023 BlackBerry Global Threat intelligence Report

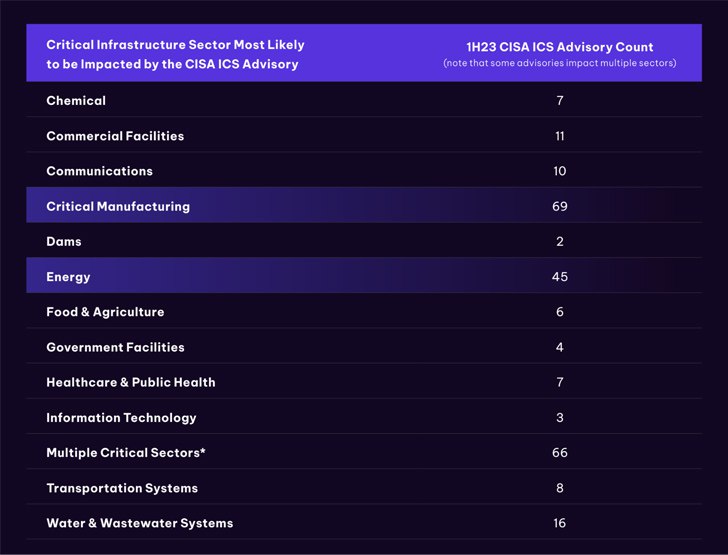

И заканчивая тему отчётов, в прошлом месяце вышел занятный анализ уязвимостей в промышленных системах управления за первое полугодие 2023-го. Результаты, как обычно, удручающие: ~треть уязвимостей, раскрытых за этот период, не имеют исправлений. Это в сравнении с 13 процентами за прошлый год.

Всего за первые полгода сообщили о 670 уязвимостях, из которых 88 критических и 215 высоких. И, собственно, к 227 из них нет патчей. Треть из них в обрабатывающем секторе, четверть – в энергетике. Антирекорд поставила Siemens – в их оборудовании найдена 41 уязвимость. UAF, чтение и запись за пределами буфера, неправильная проверка ввода, состояние гонки – баги на любой вкус.

Между тем исследователи сообщают и о росте атак по промышленным объектам: так, по ханипотам безопасников из Nozomi Networks, в среднем, стучатся 813 раз в день с Китаем в топе айпишников. Увы, инфобез в критической инфраструктуре по-прежнему находится на критическом уровне.

Инфобез и дела судебные

В последний месяц лета у Tornado Cash дела пошли от плохого к худшему: создателям криптомиксера предъявили обвинения в отмывании доходов, полученных преступным путём. В деле фигурируют больше миллиарда долларов, украденных Lazarus и другими злоумышленниками. В числе громких краж, деньги с которых прошли через этот криптомисксер, взломы мостов Ronin и Harmony, платформ Audius, BeanStalk и Uniswap, плюс финансовый скам от криптомошенников с Arbix.

По следам обвинений в Вашингтоне арестовали Романа Сторма, а Роману Семёнову обвинения предъявлены заочно. Видимо, товарищ успел скрыться. Между тем оба Романа проходят по заговору с целью отмывания денег и нарушению закона о международных чрезвычайных экономических полномочиях. За каждую из этих шалостей грозит до 20 лет тюрьмы. В общем, что и год назад, что сейчас мораль прежняя: от проводника цифрового будущего до экономического преступника – один шаг. Точнее, один миллиард долларов, украденных северокорейскими криптостахановцами и прочими разбойниками с большой блокчейн-дороги.

И наконец, из Великобритании в августе пришли новости о суде над достигшим совершеннолетия Арионом Куртаем из Lapsus$. Ему предъявлены объявления в соучастии во взломах дюжины крупных компаний. Напомню, на счету подростковой группировки были Microsoft, Cisco, Nvidia, Samsung, Ubisoft, 2K и другие гиганты. Под суд также отправился ещё один участник группировки, которому предъявлены схожие обвинения.

Сам Куртай, которого считают лидером Lapsus$, также пошёл под суд за взломы Revolut, Uber и Rockstar Games. В прошлом году уже выпущенный под залог малолетний киберпреступник взломал упомянутые компании и сливал геймплейные видео из GTA6, требуя миллионы долларов выкупа. Попутно он растерял около 300 битков со взломов на азартных играх и после краж от соучастников из группировки. В общем, персонаж интересный. И его защита строится на том, что мальчик – аутист и перед судом предстать не может. Но дальнейшая судьба юного дарования зависит от присяжных, которые определят, является ли аутизм достаточным основанием, чтобы он избежал тюрьмы.