Самые горячие новости инфобеза за февраль 2024 года

Последний зимний месяц отгремел, так что подводим его итоги. Главным событием, безусловно, стал масштабный перехват инфраструктуры LockBit, нанёсший группировке удар, от которого у неё немного шансов оправиться. BlackCat также наделала шуму в США, положив платёжную систему в здравоохранении, что вылилось в экзит-скам и уход группировки с рансомварь-сцены в начале марта. Помимо этого, февраль отметился редким зверем — масштабной утечкой внутренней кухни китайской ИБ-фирмы i-SOON, крупным взломом AnyDesk и парой громких киберпреступных имён в контексте их судебных дел. Об этом и других горячих ИБ- событиях самого холодного месяца года читайте под катом!

Lockbit прощается с серверами

Февраль начался довольно поэтично для LockBit с учётом всего последовавшего далее. Группировка пробила очередное дно и взяла на себя ответственность за атаку на больницу в Чикаго 18 декабря. Больница Святого Антония пострадала от рансомварь-атаки и кражи данных пациентов. Злоумышленники потребовали $850 тысяч выкупа. Больница же некоммерческая, так что сумма для неё, очевидно, была неподъёмная.

Что занятно, годом ранее LockBit была в похожей ситуации — один из партнёров группировки атаковал детскую больницу в Торонто. Вплоть до того, что атака тоже была 18 декабря. Тогда под Новый год группировка извинилась, выслала декриптор, а провинившегося партнёра, как утверждали, выпнула. Видимо, с тех пор ограничения по атакам у рансомварщиков стали менее жёсткими, и кокетничать, изображая подобие моральных принципов, они прекратили. Ну а следом последовало заслуженное возмездие.

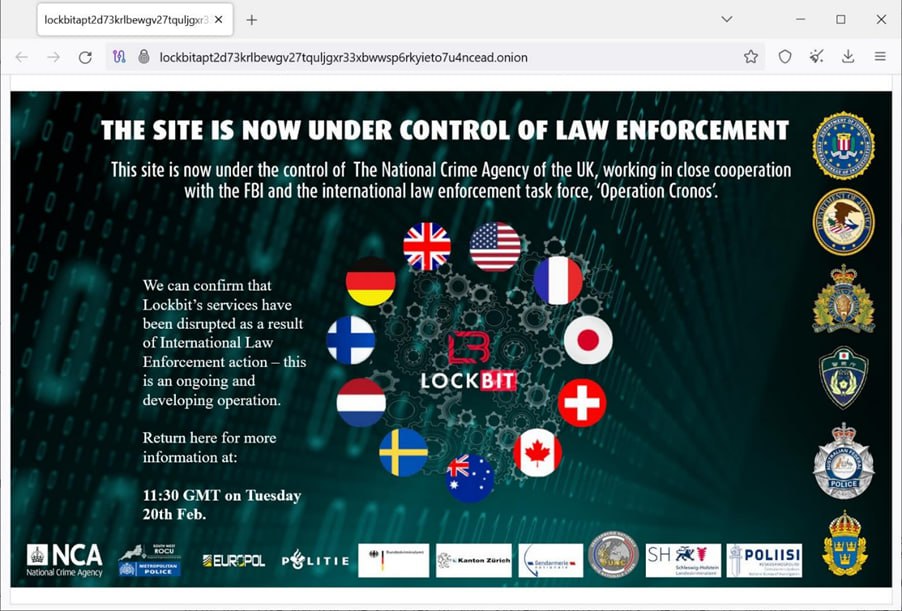

19 февраля инфраструктура LockBit была перехвачена ФБР и международной полицией. По следам «Операции Кронос» под контролем британской NCA оказался сайт с утечками группировки в TOR, на нём болталась красочная заглушка. Некоторые их сайты по следам перехвата ещё работали, другие прилегли.

Положили также и панель партнёров LockBit. Согласно сообщению о её захвате, к правоохранительным органам попали исходники LockBit, чаты, информация о жертвах и украденных данных. Безопасники в погонах ехидничали и предлагали злоумышленникам благодарить товарища Lockbitsupp за уязвимости в инфраструктуре, которые привели к перехвату. У последнего в статусе висело сообщение, что сервера взломали PHP-эксплойтом, и позже это было подтверждено. В общем, не успели LockBit воспользоваться декабрьскими неурядицами BlackCat, как столкнулись с тем же. В ходе операции в Польше и Украине были арестованы двое операторов рансомвари, перехвачены 200 криптокошельков, 34 сервера по всему миру. И выложен декриптор.

Франция и Штаты выдали международные ордеры на арест и предъявили обвинения нескольким членам группировки. Среди них двое идущих по документам как граждане России, Артур Сунгатов и Иван Геннадьевич Кондратьев, согласно Госдепу, он же Bassterlord. В общем, во второй половине февраля Европол объявил неделю ареста серверов и партнёров LockBit — число рансомварь-атак временно снизится этак на четверть. А засидевшиеся по недружественным странам с экстрадицией члены группировки резво паковали чемоданы, чтобы залечь на дно где-нибудь в Брюгге Саратове.

По следам операции Госдеп решил закрепить успех: привычная награда до 15 миллионов долларов ждёт бегущих с идущего на дно киберпреступного корабля. Десять миллионов за главарей группировки и ещё пять за партнёров LockBit. Судя по информации от органов, всего у них было 188 партнёров, но сколько активных на момент перехвата серверов, не сообщили.

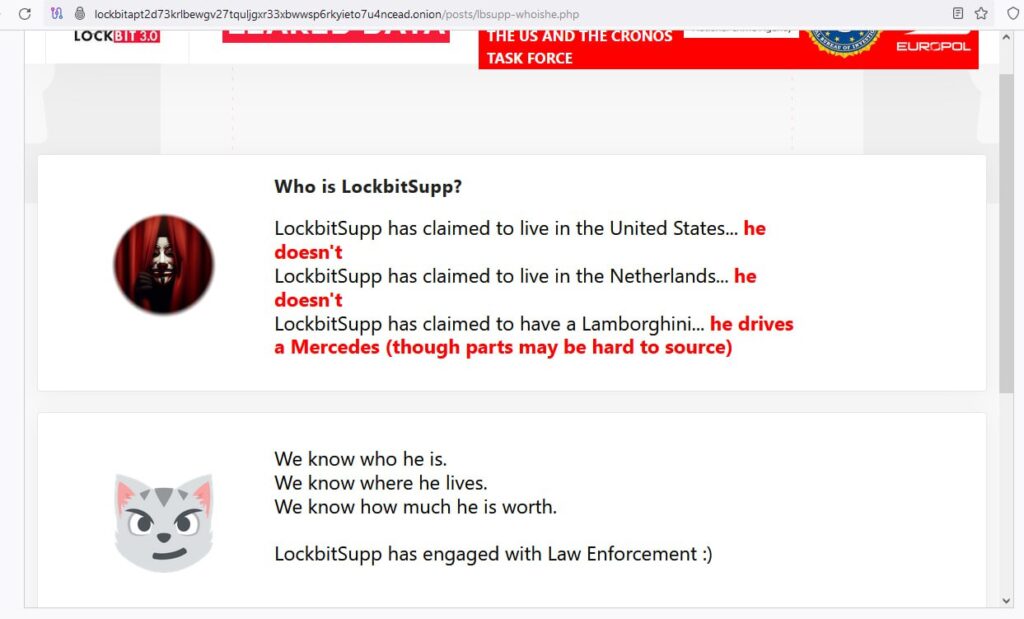

В дальнейшем Санта-Барбара вокруг LockBit продолжилась: по следам перехвата инфраструктуры группировка подняла новый сайт, товарищ LockbitSupp начал строчить письма ФБР и угрожать сливом данных со взлома правительственного сайта округа Фултон в США.

В бреду величия LockbitSupp заявил, что «Операцию Кронос» провели, чтобы не дать слить судебные дела на Трампа, что якобы скажется на выборах. Новый счётчик ставил слив на 1 марта. Дальнейшее содержание письма локбитовцев американскому шайтану — в основном бессвязное бормотание, что их не запугают и никогда не остановят. И между строк немного технической информации о перехвате серверов, которой нет особых причин верить — группировка явно сильно преуменьшает последствия.

В общем, забытый PHP-апдейт товарищей сильно выбил из колеи. В LockBit остаток месяца активно пытались спасти лицо и утверждали в интервью, что ФБР арестовало пару случайных людей, а на ключевых лиц группировки у них ничего нет, а также предложили уже 20 миллионов долларов за свой деанон. В новом сезоне нас потенциально могут ждать ребрендинг или триумфальное явление LockBit 4.0, над которым группировка активно работала до перехвата, и продолжение мыльной рансомварь-оперы.

Тем не менее, судя происходящему, дела в рансомварь-королевстве LockBit по итогам явно идут не очень. Вслед за сенсационными письмами ФБР с мегаломанскими теориями заговора вокруг взлома правительственного сайта в США в LockBit заявили, что округ Фултон выплатил выкуп. Какие их доказательства? «Мы удалили данные». Но вот незадача, в округе сообщили, что никто у них ничего не платил. Судя по всему, никаких данных у LockBit после перехвата серверов не сохранилось, и это был просто блеф.

Прочие «новые» жертвы на свежем сайте группировки тоже стыдливо исчезают из блога в связи с пристальным вниманием безопасников. Так как судя по анализу, это старые данные под видом новых взломов. Попросту говоря, фейки. В целом, выглядит это всё так, что LockBit натужно изображает будничное возвращение к работе и отчаянно пытается убедить партнёров, что в середине февраля ничего серьёзного не произошло. Но получается не очень.

Иными словами, бренд идёт на дно, и от конвульсивных подёргиваний пока в нём только появляются новые пробоины. Ещё принимаем ставки, удастся ли им выплыть, но пока расклад явно не в их пользу. И всё громче звучат предположения, что на этом историю ключевого бренда рансомварь-сцены последних лет вскоре можно будет считать законченной.

Последняя громкая атака BlackCat

Во второй половине февраля в США начались серьёзные проблемы с платёжной системой в здравоохранении, у крупных сетей аптек, CVS и Walgreens и прочих завязанных на неё структур. Виной тому стала рансомварь-атака по поставщику IT-услуг для медицинского сектора Change Healthcare. 21 февраля он сообщил об атаке и отключил системы, которые с того момента пролежали несколько недель. За атакой стояла BlackCat.

Из-за прилёгших систем у аптек возникли проблемы с софтом для проверки страховых выплат и рецептов пациентов. Ну а без возможности обработать эти данные условный американец рискует, например, остаться без инсулина и не получить вовремя прочее рецептурное. Следом ФБР и CISA подтвердили, что BlackCat ведут целевые атаки по американскому здравоохранению. С середины декабря отрасль стала ключевой целью атак группировки, и из 70 сливов значительное число составили больницы и прочие объекты здравоохранения.

Напомню, после перехвата инфраструктуры группировки в декабре её лидеры заявили, что теперь разрешат партнёрам атаковать цели, которые рансомварщики обычно обходят стороной, чтобы не привлекать лишнего внимания СМИ. Блокировать им теперь можно было госпитали, атомные станции, что угодно и где угодно (кроме СНГ). Очевидно, партнёры были и рады подхватить инициативу — есть много слов для описания ИБ в среднем по больницам, но «хорошо защищённые» в их число обычно не входят.

Обвал же медицинского сектора по следам отключения систем Change Healthcare продолжился и в первые дни марта. Дошло до того, что пришлось вмешаться правительству США — довольно редкий прецедент в контексте кибератак. И яркий пример того, почему не надо гнать все транзакции через одного поставщика: по цепочке посыпалась все инфраструктура платежей в здравоохранении.

Пока правительство облегчило условия провода платежей для затронутых компаний и рекомендует выделить финансирование для особо пострадавших. В общем, декабрьская бравада BlackCat «Ну сейчас мы положим вашу критическую инфраструктуру» вышла им боком. Положили. И теперь резко залегают на дно — в начале марта группировка провернула масштабных экзит-скам, исчезла с деньгами партнёров, включая 22 миллиона долларов выкупа от Change Helathcare, и топорно обвинила в этом федералов, которые к произошедшему отношения не имели. DarkSide уходит в закат 2.0, как по нотам.

Иными словами, инцидент с Colonial Pipeline в 2021-м админов BlackCat ничему не научил — тогда группировка точно так же ударила по критической инфраструктуре в США, только чтобы быть вынужденной свернуть операцию из-за давления правоохранительных органов. Либо так, либо пробивший потолок биток навеял мечты о безбедном выходе на пенсию. Подробнее об итогах рансомварь-операции, ставшей ребрендом DarkSide и BlackMatter, в следующем месяце.

Почётный знак от Госдепа для Hive

Специального упоминания за февраль достойна и Hive. Как и LockBit с BlackCat, Дядя Сэм выдал рансомварь-группировке почётный знак: Госдепартамент предложил свою стандартную награду до $10 миллионов за информацию, которая приведёт к идентификации, обнаружению или аресту её членов. Также отметились и люди в чёрном: ФБР накинет сверху ещё $5 миллионов желающим поделиться ценными данными.

Награда предложена потенциальным сомнительным героям чуть больше года спустя после перехвата ФБР серверов Hive. Успешная операция тогда стоила Hive больше $200 миллионов не полученных выкупов за счёт разосланных жертвам ключей. Теперь же её члены пополнили стройные ряды рансомварщиков с 10-миллионным ценником за голову, где уже стоят Clop, Conti, REvil и Darkside. Вопрос лишь в том, есть ли честь среди киберворов. Точнее, есть ли у них друг на друга компромат для деанона.

Утечка внутренней кухни китайской i-SOON

В прошлом месяце у нас отметился редкий зверь: утечка из-за великого китайского файерволла. А именно, из топовой инфобез-фирмы i-SOON в Шанхае. Судя по всему, от недовольного сотрудника. В сливе на Гитхабе было больше пятисот документов, позволяющих подглядеть внутреннюю кухню компании. Засветились маркетинговые данные, переписки сотрудников, скриншоты, материалы об инструментах для атак и многое другое.

Помимо повседневного из переписок сотрудников с жалобами на переработки и низкие зарплаты, есть и довольно занятная информация. О госконтрактах на шпионаж, которые Китай скармливает частным ИБ-фирмам, и работе на министерство общественной безопасности Китая — местный аналог МВД. Так, один из адресов в переписке связан с доменом, светившимся в кампании по Тибету в 2019-м, а безопасников из i-SOON тогда обозначили как APT-группировку Poison Carp.

Большинство целей i-SOON, ожидаемо, находятся в Азии, но судя по чатам, в списках были и организации из Великобритании, включая министерства внутренних и иностранных дел, плюс сотрудники обсуждали продажу неких данных, связанных с НАТО. В своём же регионе компания работала по целям в Индии, Вьетнаме, Непале, Таиланде, Монголии, Мьянме и Казахстане.

Случаются у i-SOON и конфузы. Так, один сотрудник рапортует об успешном взломе тайского вуза. А начальник присылает ему скриншот, в котором этого университета в списках на взлом нет. Да и в целом, судя по документам, клиенты фирмы часто остаются недовольны предоставленной по следам взломов информацией, а продаваемое ими оборудование является устаревшим.

В общем, материал любопытный. Утечки такого плана из Цифровой Поднебесной — раритетная вещь.

Взлом AnyDesk

В феврале производитель софта для удалённого доступа AnyDesk сообщил о серьёзном взломе. Атака произошла в конце января. Злоумышленники получили доступ к исходникам и частным ключам подписи кода. Подробностями атаки AnyDesk не делилась — известно, что это была не рансомварь, но по итогам взлома компания отозвала сертификаты безопасности и пароли к своему сайту. А также аннулировала скомпрометированный сертификат подписи кода.

Личные ключи, токены и пароли в их системах не хранятся, так что, как доверительно сообщает AnyDesk, для пользователей угрозы нет. Тем не менее, всем рекомендовано сменить пароли, особенно если они где-то повторно используются, и скачать свежую версию софта с новым сертификатом.

Между тем по следам атаки на Exploit[.]in на продажу выставили данные доступа ~18,000 клиентов компании — видимо, в преддверии возможного сброса паролей. В общем, у AnyDesk всё под контролем. Кто-то, конечно, поковырялся в их прод-системах. Но это так, дело житейское.

Мой начальник — дипфейк

Мошенничество с помощью дипфейков в феврале вышло на качественно новый уровень. Международная компания в Гонконге лишилась 25,6 миллионов долларов. Сотруднику её финотдела прислали фишинговое письмо с запросом транзакций и для убедительности пригласили на созвон с финансовым директором, коллегами и иными лицами. Следуя указаниям, он перевёл деньги на разные счета. Вот только все участники видеозвонка были дипфейками.

Случай примечателен солидной украденной суммой и целой подставной группой цифровых лиц и синтезированных голосов. Энтузиасты уже придумывают способы проверки реальности собеседника на видеозвонке, особенно если он просит в долг сотку [миллионов гонконгских долларов].

А вообще, у этих дипфейк-пионеров общества нулевого доверия, предсказанного футуристами, есть чему поучиться. Можно ведь и самому натаскать дипфейк на созвоны за себя ходить. Пусть отдувается.

Громкие судебные дела февраля

И напоследок к громким именам киберпреступной сцены, находящимся за решёткой. В феврале Джошуа Шульте, бывший программист ЦРУ, ответственный за нашумевшую утечку Vault 7, получил ожидаемый драконовский срок. Высшую меру ему выбить не смогли, но продавили 40 лет тюрьмы. И добавили пожизненный надзор после выхода в 2060-х.

Vault 7 стала крупнейшей утечкой в истории ЦРУ, слитой на WikiLeaks и раскрывшей немало интересных подробностей о внутренней кухне разведки Штатов. Полной таких деталей, что малознакомый с реалиями ИБ человек ненароком помянет добрым словом одного известного математика польского происхождения.

Шульте признали виновным в шпионаже, хакерской деятельности, неуважении к суду и даче ложных показаний. После изъятия его техники на жёстких также обнаружилось огромное количество детской порнографии, что добавило весу обвинениям и резко усложнило жизнь Шульте в тюрьме. В общем, незавидный финал.

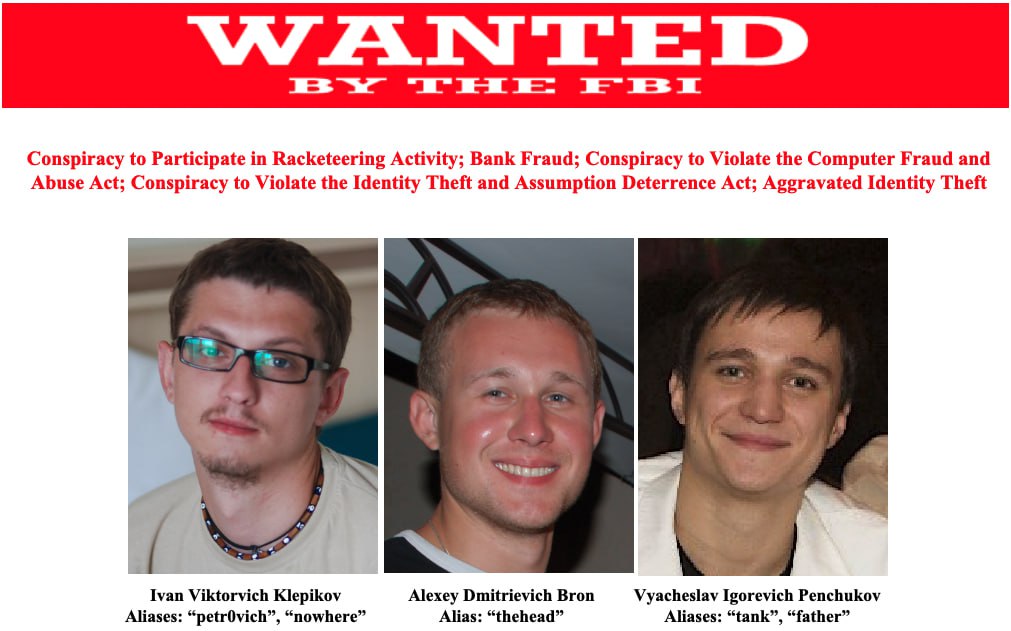

И наконец, в ушедшем месяце главарь JabberZeus Вячеслав Пенчуков признал свою вину по обвинениям в контроле группировок, стоявших за малварью Zeus и IcedID. Экстрадированному в прошлом году в США злоумышленнику грозит до 40 лет тюрьмы — по двадцать за каждую группировку.

Пенчуков, напомню, был арестован в Швейцарии осенью 2022-го года. У товарища за спиной десять лет в списке особо разыскиваемых преступников ФБР. Он также стоял за малварью Maze — пионерами двойного вымогательства, использовавших украденные данные для давления на жертв.

Пенчуков долгие годы избегал ареста, как считается, благодаря своим связям с прежней украинской властью. Однако события последних лет, очевидно, привели к его отъезду из страны и аресту в Женеве. Итог истории прожившего довольно увлекательную жизнь злоумышленника будет известен 9 мая — в этот день донецкому пижону по кличке Слава Рич вынесут приговор.