Устанавливаем владельцев сайтов методами OSINT

В этой обзорной статье мы обсудим как установить владельца сайта с помощью OSINT. Материал рассчитан на неспециалистов. Так что начнeм с самых элементарных вещей, а затем пройдeмся и по неочевидным методам, которые позволят нам узнать, кто владеет тем или иным веб-ресурсом. За подробностями добро пожаловать под кат!

Что такое веб-сайт?

Начнeм с самого элементарного. Сайт — это коллекция веб-страниц и связанных с ними ресурсов, которые доступны через интернет. Каждая веб-страница внутри сайта имеет уникальный URL (Uniform Resource Locator), который позволяет пользователям легко найти и получить доступ к конкретной странице. Веб-страницы обычно связаны между собой гиперссылками, что обеспечивает навигацию по сайту.

Веб-сайты могут быть статическими или динамическими. Статический сайт состоит из заранее созданных веб-страниц, которые остаются неизменными для всех пользователей. Динамический сайт строится на основе шаблонов и базы данных, что позволяет генерировать уникальный контент и взаимодействовать с пользователями.

Кого считать владельцем сайта?

Соответственно, владелец сайта — человек или организация, которым принадлежит доменное имя и/или хостинг. В зависимости от своего статуса он может быть физическим и юридическим лицом.

Администратором веб-сайта обычно называют человека или группу людей, ответственных за управление и поддержку сайта. Он может выполнять такие задачи, как управление хостингом, установка и обновление программного обеспечения, резервное копирование данных, управление правами доступа и так далее.

Разработчик же веб-сайта отвечает за создание и программирование самого веб-сайта. Он занимается разработкой кода, созданием дизайна, реализацией функциональности, интеграцией сторонних сервисов и технической поддержкой.

Здесь следует учесть, что администратор и разработчик сайта, как правило, могут обладать значимой информацией о его владельце, поскольку находились с ним в процессе переговоров или договорных отношениях. Так что они являются ключевыми фигурами, ведущими к владельцу интересующего нас сайта.

У меня новый сайт. Кто это?

Первым ключом к определению владельца интернет-ресурса станет WHOIS (от английского «who is?», «кто это?»). Это протокол, используемый для запроса информации о владельце доменного имени или IP-адресе в базе данных регистратора или регистратора IP. WHOIS предоставляет публичный доступ к информации о зарегистрированных доменах, такую как владелец домена, контактные данные, даты регистрации и истечения срока действия домена, а также информацию о DNS-серверах.

Запрос в базу данных WHOIS может быть выполнен через различные онлайн-инструменты или команды в командной строке, указав интересующий домен или IP-адрес. Результаты могут варьироваться в зависимости от политики конкретной организации, управляющей регистрацией доменов.

Ниже приведем список популярных WHOIS-сервисов.

https://www.nic.ru/whois/

https://www.reg.ru/whois/

https://whois.domaintools.com/

https://www.iana.org/whois

https://lookup.icann.org/

https://whoisology.com/

Что делать, если WHOIS-данные скрыты?

Регистрационные данные WHOIS могут быть скрыты по нескольким причинам. Во-первых, в связи с исполнением требований о защите персональных данных их владельцев (GDPR). Снять данное ограничение в рамках OSINT можно за счет использования архивных записей WHOIS, сделанных до появления требования о защите персональных данных.

Архивные записи WHOIS доступны в следующих сервисах, а также непосредственно у регистраторов доменных имен по официальному запросу адвоката, правоохранительного или судебного органа.

http://whoishistory.ru/

https://drs.whoisxmlapi.com/whois-history

https://www.whoxy.com/archive.php

https://osint.sh/whoishistory/

Во-вторых, WHOIS-данные могут быть сознательно скрыты или изменены правонарушителями в целях затруднения работы правоохранительных органов. Чаще всего это делается с использованием специализированных сервисов, например, Cloudflare или его аналогов. Когда вы используете услугу конфиденциальности WHOIS от Cloudflare, вместо вашей личной информации в базе данных будет отображаться контактная информация Cloudflare. Таким образом, личная информация владельца сайта остается скрытой от публичного доступа.

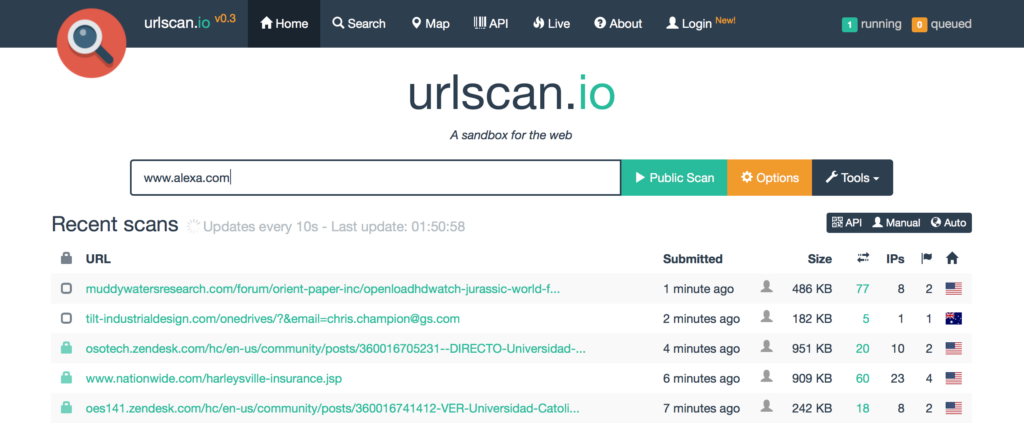

Тем не менее, защита Cloudflare может быть частично снята методами OSINT, но лишь в отношении фактического IP-адреса, на котором зарегистрирован исследуемый веб-сайт. Сделать это можно за счет проверки записей DNS на DNSDumpster или использования данных, собираемых такими программными продуктами, как VirusTotal(во вкладке «Relations»), Urlscan (в предыдущих индексациях веб-сайта) и с помощью инструмента CrimeFlare.

Как здесь замешан хостинг-провайдер?

Хостинг веб-сайта — это услуга, которая позволяет разместить веб-сайт на сервере, чтобы он был доступен в интернете. Когда вы создаете веб-сайт, весь его контент (текст, изображения, видео и другие файлы) должен храниться на сервере, чтобы пользователи могли получить к нему доступ.

Хостинг-провайдеры предоставляют серверное пространство и другие ресурсы, необходимые для работы веб-сайта. Они обеспечивают постоянное подключение к интернету и обслуживание сервера, чтобы сайт был доступен 24 часа в сутки, 7 дней в неделю. В России работает множество хостинг-провайдеров разных масштабов и специализаций. В числе известных хостинг-провайдеров: «Timeweb», «Beget», «Reg.ru», «Jino», «1C-Bitrix», «Hostinger», «ihc.ru», «Majordomo» и многие другие.

Как определить хостинг-провайдера?

Чтобы узнать, где хостится интересующий вас веб-сайт, можно воспользоваться несколькими методами.

Для этого нам пригодятся онлайн-инструменты, такие как HostAdvice, а также специализированные системы, предназначенные для исследования сетевой инфраструктуры («SpyderFoot», «Maltego»). Вам нужно будет ввести URL сайта или его IP-адрес, и сервис предоставит информацию о хостинг-провайдере.

Также можно использовать команду «ping» в командной строке (в Windows) или терминале (в iOS или Linux). Введите в нем команду «ping example.com» (замените «example.com» на имя сайта, который вас интересует). Рядом с «Pinging» или «Ответ от» будет указан IP-адрес, который вы можете далее использовать для определения хостинг-провайдера с помощью, например, этого сервиса.

И наконец, можно воспользоваться сервисами проверки DNS. Вам нужно будет ввести URL сайта, и вы сможете получить информацию о хостинг-провайдере из записей DNS.

https://dnsdumpster.com/

https://hackertarget.com/dns-lookup/

Получаем контактные и прочие данные с веб-сайта

Проверьте сайт на наличие разделов «О нас», «Контакты» или аналогичных разделов, где может быть приведена контактная информация владельца. Это может быть указание на юридическое лицо (в частности в политике работы с персональными данными и политике конфиденциальности), электронная почта, номер телефона, адрес регистрации, ссылка на группу или канал в социальных сетях и платежные реквизиты, включая адреса криптовалютных кошельков.

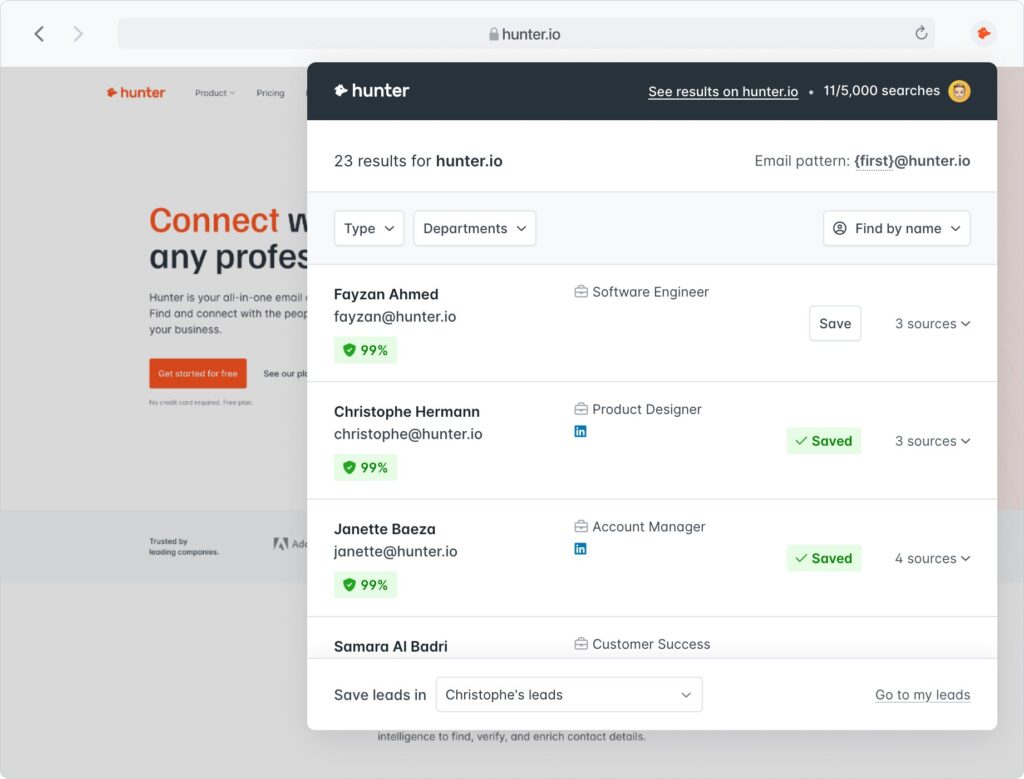

На сайте раздела разделов «О нас», «Контакты» может не быть совсем. Часто страницу контактов просто убирают из меню, но оставляют на ресурсе, поэтому пользователю она не видна. В этом случае можно попробовать поискать скрытые разделы с помощью карты сайта, которую создают для поисковых роботов. Это хml-файл, в котором указывают пути к страницам. Чтобы открыть его в браузере, пишем в адресной строке прямой путь — domain.com/sitemap.xml. Поиск контактных данных, опубликованных на веб-сайте, может быть облегчен с помощью следующих сервисов:

https://hunter.io/

https://phonebook.cz/

Помните, что со временем контактные данные и контент, размещенные на веб-сайте, могли претерпевать изменения. Для просмотра архивных версий сайтов следует воспользоваться следующими сервисами:

https://archive.org/

https://archive.md/

https://web-arhive.ru/

Для этих же целей можно использовать просмотр кэшированных (архивных) версий веб-сайта через поисковые сервисы Google (пример расширенного оператора поиска cache:domain.com) и Яндекс (пункт «Сохранeнная копия» в контекстном меню найденного веб-сайта).

Как правило, электронные адреса создаются по единому принципу: info@domain.com; admin@domain.com; support@domain.com; contact@domain.com; office@domain.com и т.д. Меняем в адресе домен на нужный и составляем расширенный поисковый запрос к Google, например, site:domain.com + info@domain.com | admin@domain.com | support@domain.com | contact@domain.com | office@domain.com. Google найдет все веб-страницы с адресами и выведет их в списке результатов.

Прежде чем писать письмо потенциальному владельцу сайта, стоит проверить электронный адрес, так как он может быть неактивным или несуществующим. Для проверки используйте невидимый для владельца адреса электронной почты, SMTP-запрос, который позволяет установить ее активность, а также получить иную техническую информацию (в частности, сведения об используемом почтовом сервере). К числу таких сервисов можно отнести:

https://ivit.pro/services/email-valid/

https://htmlweb.ru/service/email_verification.php

Для поиска вложенных документов и баз данных на веб-сайте с использованием расширенных операторов поиска (дорков) следует применять следующие виды запросов: site:domain.com filetype:xls (он должен выявить все файлы формата xls (excel) находящихся на сайте в открытом доступе). Кроме поиска «xls»-файлов можно использовать поиск по документам с иными форматами (doc, ppt, txt и др.). Также следует обратить внимание на дорки site:domain.com filetype:log (выявляет общедоступные логи), site:domain.com filetype:csv (выявляет общедоступные базы данных).

Обращайте внимание и на файлы (документы, фотографии, видео и аудиозаписи), находящиеся на веб-сайте. Они хранят в своем составе метаданные. Метаданные фотографий и документов содержат информацию о файле, такую как дата создания, автор, камера (в случае фотографий), разрешение, географические координаты (если была использована геолокация), и другие сведения, которые можно использовать для идентификации и классификации файла. Для выгрузки и просмотра метаданных документов можно использовать следующий ресурс.

Часть документов на веб-сайте может быть скрыта. Для их поиска пишем в адресной строке прямой путь — domain.com/robots.txt. В этом файле владельцы веб-сайта указывают те файлы и папки, которые они закрывают от индексации поисковиками. Там могут быть указаны старые страницы с личными данными или фотографиями. Многие используют свои сервера в качестве облачного хранилища и кладут туда личные документы. Как правило, файл robots.txt лежит в корневом каталоге сайта.

Отслеживаем связи с другими веб-сайтами

Взаимосвязь между различными веб-сайтами может быть установлена посредством выявления совпадения в имени владельца (через Whoisology, Phonebook, 2IP), контактных данных (номере телефона или адресе электронной почты), а также по IP-адресу расположения веб-сайта (через Mxtoolbox, Cy-pr, Hackertarget, Osint[.]sh). Как правило, такая связь автоматически устанавливается при использовании специализированных программных продуктов «SpyderFoot» и «Maltego», что сильно упрощает анализ.

Анализируем ссылочную массу

Для анализа ссылок следует отыскать те веб-сайты, которые ссылаются на доменное имя (Backlink Checker). Сделать это можно с использование расширенного поискового запроса (link:domain.com) а также специализированных сервисов Majestic, Moz и Ahrefs.

Часто владельцы веб-сайтов размещают ссылки на него в своих профилях на форумах и в социальных сетях, а также заказывают публикацию статей о себе через специализированные площадки. Нередко в постах и комментариях администраторы указывают электронную почту для контактов с потенциальными клиентами или свои личные данные. Изучите ссылки и контекст, в котором упоминается ресурс. Это может стать еще одним ключом к деанонимизации владельца анализируемого нами интернет-ресурса.

Изучаем используемые на веб-сайте технологии

На веб-сайтах могут использоваться рекламные идентификаторы и счетчики для различных целей, таких как аналитика посещаемости, монетизация через рекламу, персонализация контента и таргетированная реклама. Для их обнаружения нам понадобится открыть исходный код страницы (Ctrl+U) или воспользоваться следующими сервисами:

https://urlscan.io/

https://pagexray.fouanalytics.com/

https://pulsedive.com/

https://themarkup.org/

К числу рекламных идентификаторов и счетчиков следует отнести разработки Google Analytics (в коде страницы «UA-»), AdSense (в коде страницы «Pub-» или «ca-pub»), Amazon (в коде страницы «&tag=»), AddThis (в коде страницы «#pubid» или «pubid»), Rambler (в коде страницы «top100»), Mail.ru (в коде страницы «Top.Mail.Ru») и Яндекс.Метрика (в коде страницы «mc.yandex» или «ym»). Как правило, счетчик на веб-сайте указывается с уникальным ID, который может быть использован, чтобы открыть публичную статистику сайта. Например, с помощью таких ссылок:

https://metrika.yandex.ru/dashboard?id=ADD_ID

https://top100.rambler.ru/search?query=ADD_ID

https://top.mail.ru/visits?id=ADD_ID

Анализ публичной статистики сайта следует начинать с момента внедрения кода счетчика. Это позволит получить социальный граф (пол, возраст, регион проживания) первого зафиксированного им посетителя. Скорее всего, таким посетителем окажется администратор или разработчик веб-сайта, который непосредственно встраивал сам счетчик.

Кстати, не забывайте просматривать HTML-код веб-сайта и на предмет различных комментариев с именами и никнеймами разработчиков.

Кроме этого, на веб-сайте могут присутствовать такие технологии, как встроенный чат или форма обратной связи; банковский интернет-эквайринг; авторизация через социальный аккаунт; интеграция с CRM и бухгалтерской системой; внешние API (Application Programming Interfaces); CSS (Cascading Style Sheets) – это язык стилей, который определяет внешний вид и оформление веб-страницы; различные JavaScript-библиотеки, фреймворки и базы данных. Большинство из них являются субъектами предпринимательства — соответственно, по запросу правоохранительного органа они должны передавать сведения о лицах и контактах, осуществивших интеграцию их решений в код исследуемого нами сайта.